Protekloga tjedna sigurnosni su stručnjaci iz Belgije i Velike Britanije objavili su kako su otkrili ranjivosti u enkripcijskim sustavima kod starijih modela automobila Toyote, Tesle, Kije i Hyundaija.

Propust koji su otkrili omogućava napadačima prilično lako skeniranje signala za otključavanje vozila putem keyless entry ključeva.

Kloniranje ključeva

Sve što za krađu nekog od spornih modela vozila treba učiniti jest približiti se automobilu s RFID primopredajnikom radio signala koje emitira vozilo. Čitač potom hvata signal te, zbog propusta u načinu enkripcije podataka, lako iz dobivenih podataka izračunava kombinaciju koju bi vozilu inače odaslao originalni ključ. Nakon toga uređaj treba samo odaslati povratni signal i tako imitirati postojanje ključa u blizini vozila – i ono se otključava.

Propust je lociran u čipu DST80 proizvođača Texas Instrumentsa, kažu istraživači. On ima ugrađenu kriptografsku zaštitu, no proizvođači vozila nisu koristili njegovu punu mogućnost 80-bitne enkripcije, već su se zadržali na 24-bitnoj zaštiti – koju je u ovoj varijanti moguće računalom probiti u djeliću sekunde i tako klonirati ključ. Loša implementacija sigurnosnog rješenja u ovom slučaju omogućava krađu vozila, piše Bug.hr.

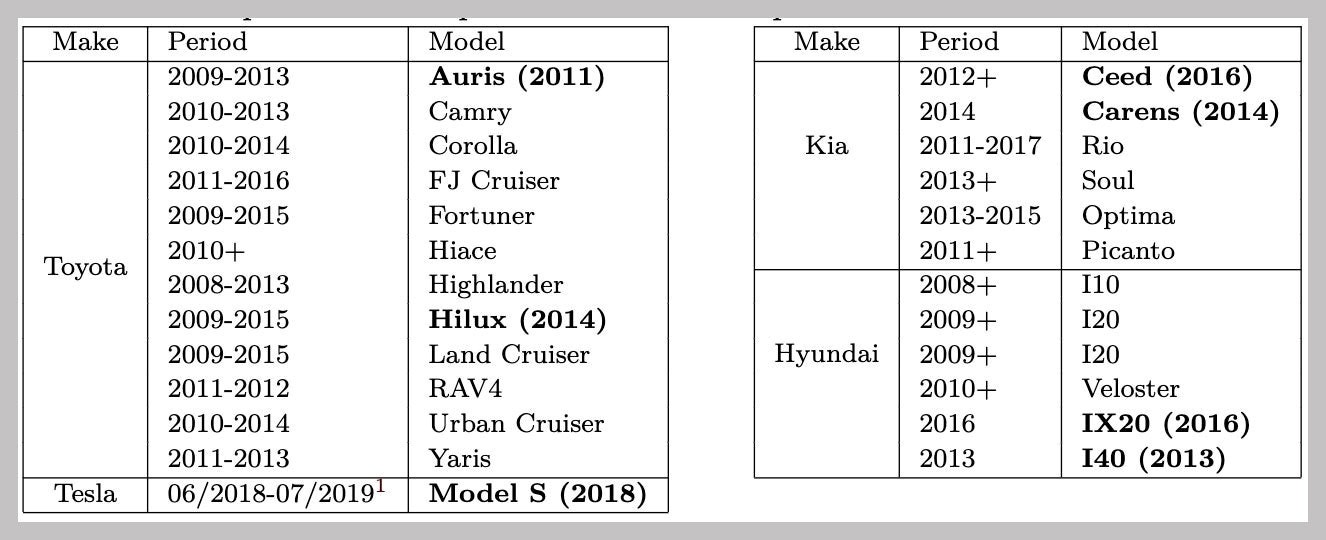

U tablici ispod možete provjeriti koje modele automobila zahvaća ovaj propust.

Modeli automobila koji imaju ugrađen sporni čip uz preslabu kriptografsku zaštitu

Tesla zakrpana, ostali ne

Iz Tesle su već objavili kako su zakrpom za firmware na pogođenim Modelima S već onemogućili iskorištavanje ovog propusta, dok kod ostalih ne postoji mogućnost over-the-air nadogradnje pa samim time niti ispravljanja ovog propusta.

Toyota, Kia i Hyundai poručili su kako su zahvaćeni stariji modeli automobila i da taj propust ne predstavlja preveliku opasnost za njihove vlasnike. To su argumentirali činjenicom da bi za ovakvo hakiranje trebalo posjedovati specijalizirani uređaj koji nije javno dostupan. Međutim, istraživači se s time ne slažu i poručuju kako su oni dokazali da koncept funkcionira i s korištenjem vrlo pristupačnog hardvera.

U svojem radu ipak nisu otkrili sve detalje otkrivenog propusta kako ne bi kradljivcima olakšali posao.

(www.jabuka.tv)